Cyberbezpieczeństwo.

Samodzielny Publiczny Zespół Opieki Zdrowotnej w Brzesku (SPZOZ w Brzesku), z decyzją Ministra Zdrowia został ustanowiony operatorem usługi kluczowej, o którym mowa w art. 5 ustawy z dnia 5 lipca 2018 roku o krajowym systemie cyberbezpieczeństwa (zwana dalej ustawą o KSC). Usługa kluczowa to udzielenie świadczenia opieki zdrowotnej przez podmiot leczniczy oraz obrót i dystrybucja produktów leczniczych.

Na mocy tej ustawy SPZOZ w Brzesku jako operator usługi kluczowej, zobowiązany został do zapewnienia pacjentom oraz podmiotom współpracującym dostępu do wiedzy pozwalającej na zrozumienie zagrożeń cyberbezpieczeństwa i stosowanie skutecznych sposobów zabezpieczania się przed tymi zagrożeniami w zakresie związanym ze świadczoną usługą kluczową.

Zachęcamy Państwa do zapoznania się z informacjami, które przybliżą i pozwolą zrozumieć Państwu zagrożenia związane z cyberbezpieczeństwem.

Czym jest operator usługi kluczowej?

Za operatora usługi kluczowej uznaje się podmiot, jeżeli:

- świadczy usługę kluczową,

- świadczenie tej usługi zależy od systemów informacyjnych,

- incydent miałby istotny skutek zakłócający dla świadczenia usługi kluczowej przez tego operatora.

Operatorzy usług kluczowych są zobowiązani do wdrożenia skutecznych zabezpieczeń, szacowania ryzyka związanego z cyberbezpieczeństwem oraz przekazywania informacji o poważnych incydentach oraz ich obsługi we współpracy z CSIRT poziomu krajowego.

W tym celu operator usługi kluczowej ma podejmować odpowiednie i proporcjonalne środki techniczne i organizacyjne w celu zarządzania ryzykiem, na jakie narażone są wykorzystywane przez niego sieci i systemy informatyczne oraz odpowiednie środki zapobiegające i minimalizujące wpływ incydentów dotyczących bezpieczeństwa sieci i systemów informatycznych wykorzystywanych w celu świadczenia takich usług kluczowych, z myślą o zapewnieniu ciągłości tych usług.

Jak szpital chroni dane?

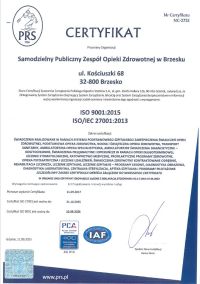

SPZOZ w Brzesku przywiązuje dużą wagę do bezpieczeństwa informacji. W tym celu w 2018 roku szpital wdrożył i utrzymuje System Bezpieczeństwa Informacji (SZBI), opartego o normę ISO 27001:2013 z zakresu bezpieczeństwa informacji, corocznie przechodząc pozytywnie certyfikację i zewnętrzne audyty bezpieczeństwa.

Celem wprowadzenia SZBI jest wyeliminowanie zagrożeń mogących mieć niekorzystny wpływ na proces świadczenia usługi kluczowej.

Na System Zarządzania Bezpieczeństwem Informacji (SZBI) składają się: Polityka Bezpieczeństwa Informacji, procedury, instrukcje, wytyczne, zasoby i działania, wspólnie zarządzane w celu ochrony wszystkich aktywów informacyjnych.

SZBI jest systematycznym podejściem do ustanowienia, wdrożenia, eksploatacji, monitorowania, przeglądu, utrzymania i doskonalenia bezpieczeństwa informacji w szpitalu, zarówno bezpieczeństwa fizycznego, jak i bezpieczeństwa teleinformatycznego danych przetwarzanych w systemach informatycznych.

Szpital egzekwuje stosowanie wewnętrznych procedur i instrukcji. Każda osoba mająca dostęp do informacji, zobowiązana jest zgodnie z posiadanymi uprawnieniami do zapoznania się z Polityką Bezpieczeństwa Informacyjnego oraz złożenia stosownego oświadczenie, potwierdzającego znajomość jej treści oraz przestrzegania jej zapisów.

Szpital zobowiązany jest do szacowania ryzyka dla swoich usług kluczowych, zbierania informacji o zagrożeniach i podatnościach, stosowania środków zapobiegających i ograniczających wpływ incydentów na bezpieczeństwo systemu informacyjnego oraz zgłaszania incydentów poważnych do CSIRT NASK.

Co to cyberbezpieczeństwo?

Cyberbezpieczeństwo zgodnie z obowiązującymi przepisami to “odporność systemów informacyjnych na działania naruszające poufność, integralność, dostępność i autentyczność przetwarzanych danych lub związanych z nimi usług oferowanych przez te systemy” (art. 2 pkt 4) Ustawy o KSC.

Dalszymi elementami definicji cyberbezpieczeństwa są pojęcia ściśle związane z charakterystyką dobrze działających systemów informacyjnych, tj.:

- poufność danych – tzn. zapewnienie, że dane nie są ujawniane w sposób nieautoryzowany;

- integralność danych – czyli zapewnienie ich kompletności i dokładności;

- dostępność danych – tj. zapewnienie, że dane są dostępne dla każdego z firmy w miejscu i czasie, w jakim są potrzebne;

- autentyczność danych – to kryterium pewności, że przetwarzane dane są prawdziwe, tj. są danymi, które w sposób autoryzowany zostały wprowadzone do systemu.

W definicji cyberbezpieczeństwa najważniejsze jest określenie przedmiotu ochrony, tj. danych lub związanych z nimi usług. Co prawda w ustawie nie zdefiniowano, czym są dane, ale uznać trzeba, że chodzi o wszelkiego rodzaju dane podlegające ochronie i te, na podstawie których są świadczone różnorakie usługi.

Celem przygotowanej przez Ministerstwo Cyfryzacji ustawy o krajowym systemie cyberbezpieczeństwa było opracowanie uregulowań prawnych umożliwiających implementacje dyrektywy NIS oraz utworzenie efektywnego systemu bezpieczeństwa teleinformatycznego na poziomie krajowym.

Budowany system obejmuje:

-

- operatorów usług kluczowych (m.in.: z sektora energetycznego, transportowego, zdrowotnego i bankowości),

- dostawców usług cyfrowych,

- zespoły CSIRT (Zespół Reagowania na Incydenty Bezpieczeństwa Komputerowego) poziomu krajowego,

- sektorowe zespoły cyberbezpieczeństwa,

- podmioty świadczące usługi z zakresu cyberbezpieczeństwa,

- organy właściwe do spraw cyberbezpieczeństwa,

- pojedynczy punkt kontaktowy do komunikacji w ramach współpracy w Unii Europejskiej w dziedzinie spraw cyberbezpieczeństwa.

Reakcja na niepożądane zdarzenia (incydenty) lub podatności.

Do jednych z wielu obowiązków nałożonych na operatora usługi kluczowej, jest obowiązek opublikowania na stronie internetowej szpitala podstawowych informacji związanych z zagrożeniami cyberbezpieczeństwa. Ma to na celu umożliwienie pacjentom oraz podmiotom współpracującym, zrozumienia zagrożeń cyberbezpieczeństwa i zastosowanych skutecznych sposobów zabezpieczania się przed tymi zagrożeniami w zakresie związanym ze świadczoną usługą kluczową.

- Każdy pacjent, osoba odwiedzająca pacjentów, pracownik, współpracownik, kontrahent SPZOZ w przypadku zauważenia:

-

- próby przełamania zabezpieczeń, próby nieautoryzowanego wejścia na chroniony obszar;

- powzięcia wątpliwości co do stanu technicznego urządzeń informatycznych, na których przetwarzane są dane osobowe;

- innych budzących wątpliwości w zakresie przestrzegania bezpieczeństwa informacji, a mogących wpłynąć na świadczenie usług,

-

proszony jest o zgłoszenia niezwłocznie zaobserwowanej sytuacji na adres e-mail: incydenty@spzoz-brzesko.pl.

- Każdy użytkownik (pracownik lub osoba z firmy zewnętrznej współpracującej ze Szpitalem) ma obowiązek zgłaszania zauważonych przez siebie incydentów oraz notować wszystkie szczegóły związane z incydentem, uwzględniając obowiązującą w SPZOZ w Brzesku Procedurę ZI3 „Instrukcja postępowania w sytuacji naruszenia ochrony danych osobowych”.

-

-

-

-

- Zgłoszenie w zakresie danych przetwarzanych w systemach informatycznych:

Sekcja Informatyczna tel. 14 66 21 135, incydenty@spzoz-brzesko.pl - Zgłoszenia w zakresie danych przetwarzanych papierowo i bezpieczeństwa fizycznego:

Inspektor Ochrony Danych: tel. 14 66 21 439; m.burek@spzoz-brzesko.pl

- Zgłoszenie w zakresie danych przetwarzanych w systemach informatycznych:

-

-

-

Ponadto każda osoba, która dostrzega:

-

-

- zdarzenie, incydent bezpieczeństwa informacji, naruszenie ochrony danych

- nieprawidłowe działanie systemów w aspekcie bezpieczeństwa informacji,

- próby podszywania się pod pacjenta, nieautoryzowane próby podłączeń do infrastruktury Szpitala, fałszywe wiadomości mailowe wysyłane do personelu Szpitala,

- inne zdarzenie mogące mieć wpływ na bezpieczeństwo informacji,

-

proszona jest zaobserwowaną sytuację niezwłocznie zgłosić na adres e-mail: incydenty@spzoz-brzesko.pl

Zabrania się użytkownikowi zgłaszającemu problem lub naruszenie bezpieczeństwa wykonywania jakichkolwiek działań „na własną rękę” rozwiązujących problem, za wyjątkiem działań niezbędnych dla zapewnienia bezpieczeństwa osobom i mieniu.

Użytkownik w miarę możliwości powinien zabezpieczyć materiał dowodowy. Powyższe działania mają na celu zapobieganie incydentom na wczesnym etapie ich rozwoju.

Za szybką reakcję na pojawiające się incydenty z góry dziękujemy.

Zagrożenia w cyberprzestrzeni.

Każdy użytkownik Internetu i środków komunikacji teleinformatycznej musi zdawać sobie sprawę z zagrożeń płynących z korzystania z sieci. Do najpopularniejszych zagrożeń w cyberprzestrzeni możemy zaliczyć:

- Ataki z użyciem szkodliwego oprogramowania, malware/ ransomware, hakerzy mogą wysyłać złośliwe oprogramowanie za pośrednictwem e-mail, dołączonego do e-mail załącznika.

Jak się chronić? Nie otwieraj podejrzanych wiadomości oraz załączników, ponieważ w przypadku instalacji złośliwego oprogramowania na Twoim urządzeniu, hakerzy mogą przejąć dostęp np. do konta w Twoim banku.

- Kradzieże tożsamości, w tym Vishing – Przestępcy mogą do Ciebie zadzwonić i podawać się za pracownika Szpitala, instytucji, np. SANEPID, Policji, Twojego przełożonego i prosić Cię o przekazanie Twojego loginu, hasła, nr PESEL, nr dowodu osobistego, itp.

Podanie tych danych może skutkować kradzieżą Twojej tożsamości, umożliwieniem przestępcy zalogowania się do Systemu.

Jak się chronić? Nigdy nie podawaj swoich danych dopóki nie upewnisz się z kim rozmawiasz. - Phishing – Przestępcy tworzą fałszywe strony Internetowe, żeby wyłudzić Twoje dane (loginy i hasła). Najczęściej wysyłają maile zawierające odnośniki do tych stron.

Jak się chronić? Dokładnie weryfikuj adres witryny zanim się na niej zalogujesz. Nie wpisuj swojego loginu i hasła na podejrzanych stronach internetowych. - Ataki mające na celu wyłudzenie lub zniszczenie danych.

- Blokada dostępu do usług.

- Niechciana poczta (SPAM).

- Socjotechnika.

Jak chronić dane w sieci?

Podstawowym elementem bezpieczeństwa w sieci Internet jest zastosowanie zasady ograniczonego zaufania i podwyższonej ostrożności.

W celu ochrony przed zagrożeniami należy stosować zabezpieczenia:

- Nie udostępniaj nikomu swojego loginu i hasła do systemu.

- Unikaj stosowania haseł które można łatwo z Tobą powiązać.

- Używaj aktualnego oprogramowania antywirusowego – stosuj ochronę w czasie rzeczywistym, włącz aktualizacje automatyczne.

- Skanuj oprogramowaniem antywirusowym wszystkie urządzenia podłączane do komputera – pendrivy, płyty, karty pamięci.

- Aktualizuj system operacyjny i posiadane oprogramowanie.

- Nie otwieraj plików nieznanego pochodzenia, zwracaj szczególną uwagę na załączniki posiadające kilka rozszerzeń plików jednocześnie np. faktura.pdf.zip, dokument.jar.doc.

- Wszystkie pobrane pliki skanuj programem antywirusowym.

- Nie korzystaj ze stron banków, poczty elektronicznej, które nie mają ważnego certyfikatu bezpieczeństwa (np. brak protokołu https).

- Cyklicznie skanuj komputer oprogramowaniem antywirusowym i sprawdzaj procesy sieciowe.

- Nie odwiedzaj stron oferujących darmowe filmy, muzykę albo łatwe pieniądze – najczęściej na takich stronach znajduje się złośliwe oprogramowanie.

- Nie podawaj swoich danych osobowych na stronach internetowych, co do których nie masz pewności, że nie są one widoczne dla osób trzecich.

- Zawsze weryfikuj adres nadawcy wiadomości e-mail.

- Zawsze zabezpieczaj hasłem lub szyfruj wiadomości e-mail zawierające poufne dane – hasło przekazuj innym sposobem komunikacji.

- Cyklicznie wykonuj kopie zapasowe ważnych danych.

- Zawsze miej włączoną – zaporę sieciową “firewall”.

- Zwracaj uwagę na komunikaty wyświetlane na ekranie komputera.

Pamiętaj, że żaden bank czy urząd nie wysyła e-maili do swoich klientów/interesantów z prośbą o podanie hasła lub loginu w celu ich weryfikacji.

Zrozumienie zagrożeń cyberbezpieczeństwa i stosowanie sposobów zabezpieczania się przed zagrożeniami to wiedza niezbędna każdemu użytkownikowi komputera, smartphona czy też usług internetowych.

Warto wiedzieć. Warto znać.

Dodatkowe środki bezpieczeństwa:

- Blokuj ekran swojego urządzenia (np. hasło, PIN).

- Włącz ustawienia blokady ekranu Twojego urządzenia.

- Wpisując swoje hasło, pin, login zweryfikuj, czy nikt Cię nie narywa lub nie widzi tego,

co wpisujesz. - Hasło powinno mieć co najmniej 8 znaków w tym litery, cyfry i znaki specjalne – im dłuższe hasło tym lepiej

- Nie zapisuj haseł na kartkach, w notatniku

- Stosuj różne hasła w różnych systemach.

- Unikaj logowania do systemów z cudzych urządzeń.

- Staraj się nie zapisywać haseł w pamięci przeglądarki.

- Przed sprzedażą / oddaniem urządzenia innej osobie, usuń z niego wszystkie dane.

- Jeżeli masz taką możliwość korzystaj z nakładek prywatyzujących na monitor (również w urządzeniu mobilnym) w miejscach publicznych.

- Smartfony i tablety coraz częściej zastępują inne urządzenia osobiste. Pamiętaj, że podobnie jak domowe komputery, nasze urządzenia mobilne wymagają odpowiedniej ochrony przed wirusami, dlatego również na smartfonie używaj oprogramowania antywirusowego.

- Instaluj aktualizacje aplikacji i systemu operacyjnego w swoim urządzeniu mobilnym.

- Pobieraj i instaluj aplikacje wyłącznie z oficjalnych sklepów z aplikacjami.

- Nie uruchamiaj linków z wiadomości SMS lub e-mail, jeśli nie masz pewności, że pochodzą z bezpiecznego i zaufanego źródła.

- Nie zostawiaj swoich danych osobowych w niesprawdzonych serwisach i na stronach, zawsze czytaj dokładnie Regulaminy i Polityki, weryfikuj na co wyrażasz zgodę.

- Jeżeli nie korzystasz w danej chwili z Wi-Fi lub Bluetooth, wyłącz je.

Warto również zapoznać się z informacjami poniżej:

- STÓJ. POMYŚL. POŁĄCZ. jest polską wersją międzynarodowej kampanii STOP. THINK. CONNECT.™, mającej na celu podnoszenie poziomu świadomości społecznej w obszarze cyberbezpieczeństwa poprzez informowanie o zagrożeniach i sposobach radzenia sobie z nimi, promowanie zachowań służących poprawie bezpieczeństwa internautów, ich rodzin i otoczenia. https://stojpomyslpolacz.pl/

- OUCH! To cykliczny, darmowy zestaw porad bezpieczeństwa dla użytkowników komputerów. Każde wydanie zawiera krótkie, przystępne przedstawienie wybranego zagadnienia z bezpieczeństwa komputerowego wraz z listą wskazówek jak można chronić siebie, swoich najbliższych i swoją organizację. https://cert.pl/ouch/

- Zespół CERT Polska działa w strukturach NASK (Naukowej i Akademickiej Sieci Komputerowej) – państwowego instytutu badawczego prowadzącego działalność naukową, krajowy rejestr domen .pl i dostarczającego zaawansowane usługi teleinformatyczne. CERT to pierwszy powstały w Polsce zespół reagowania na incydenty, zagrożenia w sieciach komputerowych. Zapoznaj się z rocznymi raportami z działalności CERT Polska zawierającymi zebrane dane o zagrożeniach dla polskich użytkowników Internetu, w tym również opisy najciekawszych nowych zagrożeń i podatności. https://cert.pl/

Podmioty oraz firmy zajmujące się cyberbezpieczeństwem:

- Ministerstwo Cyfryzacji,

- CERT Polska,

- CSIRT GOV,

- CSIRT NASK,

- Niebezpiecznik.pl,

- CyberDefence24,

- Cyberrescue,